勒索软件家族“cypt”及其加密后缀“.cypt”的深度解析

2025-04-30 索勒数据恢复专家

浏览量:485

引言

勒索软件(Ransomware)是一种恶意软件,通过加密用户文件或锁定系统来勒索赎金。近年来,勒索软件家族“cypt”及其加密后缀“.cypt”逐渐成为网络安全领域的热点话题。本文将深入探讨这一勒索软件家族的特点、运作方式以及如何应对其威胁。

勒索软件家族“cypt”概述

勒索软件家族“cypt”属于高威胁性恶意软件,其典型代表包括CTB-Locker家族(Trojan[Ransom]/Win32.CTBLocker)。这类勒索软件采用高强度的加密算法,对用户的文档、图片等重要文件进行加密,并要求支付赎金以获取解密密钥。

主要特点

- 高强度加密:使用先进的加密算法,使得文件难以被破解。

- 赎金要求:通常以比特币或其他加密货币形式支付赎金。

- 传播方式:通过钓鱼邮件、恶意链接或漏洞利用传播。

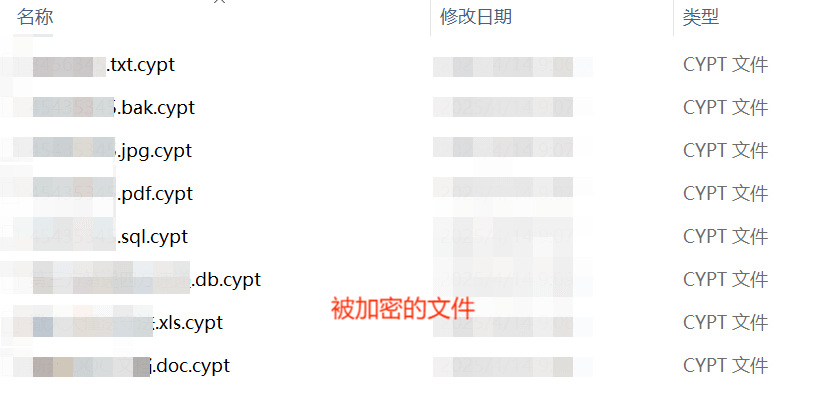

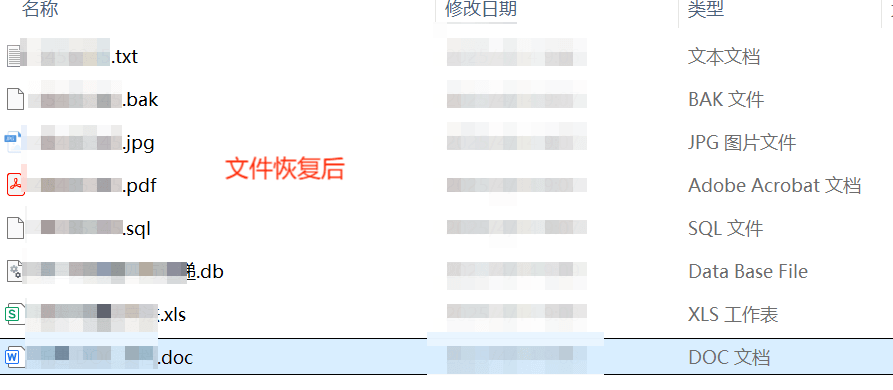

加密后缀“.cypt”解析

勒索软件家族“cypt”在加密文件后,通常会将文件扩展名更改为“.cypt”或其他类似后缀(如“.cryptolocker”或“.wallet”)。这种命名方式不仅标志着文件已被加密,还可能用于识别特定的勒索软件变种。

常见加密后缀

.cypt:勒索软件“cypt”家族的典型加密后缀。.crypt:部分勒索软件使用的扩展名。.CrySiS:CrySiS勒索软件的扩展名。

如何应对“.cypt”勒索软件

预防措施

- 定期备份重要文件,确保备份数据离线存储。

- 安装并更新防病毒软件,及时修补系统漏洞。

- 避免点击可疑链接或下载不明附件。

应急处理

- 立即断开受感染设备的网络连接,防止进一步传播。

- 使用专业工具(如No More Ransom项目提供的解密工具)尝试恢复文件。

- 避免支付赎金,因为无法保证攻击者会提供解密密钥。

结语

勒索软件家族“cypt”及其加密后缀“.cypt”对个人和企业构成了严重威胁。通过了解其运作方式并采取有效的防护措施,可以大大降低感染风险。网络安全意识的提升和技术防护的结合是抵御此类威胁的关键。

如需进一步了解,建议参考权威网络安全机构发布的最新报告。

相关阅读

-

刷脸支付真的安全吗?

现在支付除了扫码支付之外,使用最多的就是刷脸支付了,但刷脸安全吗? “刷脸”支付系统是一款基于脸部识别系统的支付平台,该系统不需要钱包、信用卡或手机,支付时只需要面对POS机屏幕上的摄像头,系统会自动将消费者面部信息与个人账户相关联,整个交易过程十分便捷。 伴随着人脸识别技术的日渐成熟,“刷脸…

-

常见的计算机网络攻击知识

在网络快速发展的同时,网络安全威胁也越来越严重,网络攻击的规模和复杂性逐年上升,造成的影响越来越大,所以更需要重视网络安全问题。 网络攻击的种类有: 主动攻击,会导致某些数据流的篡改和虚假数据流的产生;这类攻击可分为篡改、伪造消息数据和终端,拒绝服务。被动攻击,通常包括窃听、流量分析、破解弱…

-

企业和个人用户该如何应对勒索病毒?

勒索病毒再度成为全球焦点。5月10日,美国最大的成品油管道运营商Colonial Pipeline受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。事实上,这并不是偶然,自从2017年WannaCry席卷全球以来,勒索病毒已经成为全球性的安全难题。 尽管2021年上半年相比去年同时期,勒索病毒的攻击态势稍…

网络数据安全知识

最新文章

-

免费服务热线:

周一至周日 8:00-22:00

15325986998

-

微信扫描

即可开始对话

Copyright©2021-2023 索勒 Solar 版权所有