Makop新变种:需要PIN码的勒索病毒分析

2024-03-05 数据恢复工程师

浏览量:902

一、概述

近日,新华三某头部高校客户遭到勒索攻击,部分服务器受到影响。聆风实验室迅速响应,取证分析后发现,该勒索病毒为Makop新变种,使用Rust语言编写,且运行时需要输入PIN密码才能执行实际功能。密码验证通过后,勒索病毒会杀死占用文件的进程、加密大量文件并释放勒索信,导致系统业务不可用。Makop勒索病毒在工业网络环境中也相当活跃,其主要攻击方式是对开放的远程桌面协议端口进行暴力破解,值得高度关注。

二、样本分析

攻击者传递了多个文件,文件关系图如下:

攻击者通过dControl.exe关闭Windows Defender,之后执行CRYP.exe释放子文件,使用脚本删除备份、停止占用文件的服务和进程,使用NS-v2.exe扫描网络共享文件夹和未加载磁盘,使用system.exe对文件进行加密,下文对各文件做具体分析。

· dControl

dControl是一个禁用/启用Windows Defender的小工具,攻击者会使用该工具禁用Defender,避免后续操作受到杀毒软件影响。

· CRYP.exe

CRYP.exe是一个7z自解压程序,执行会释放4个文件。

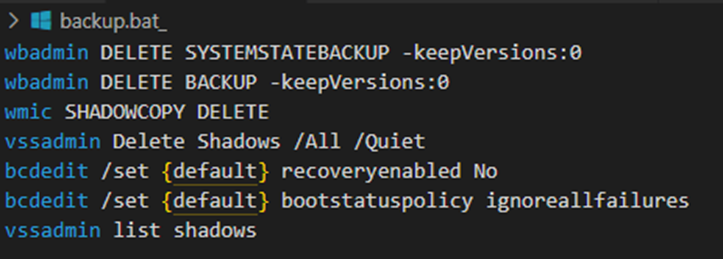

· backup.bat

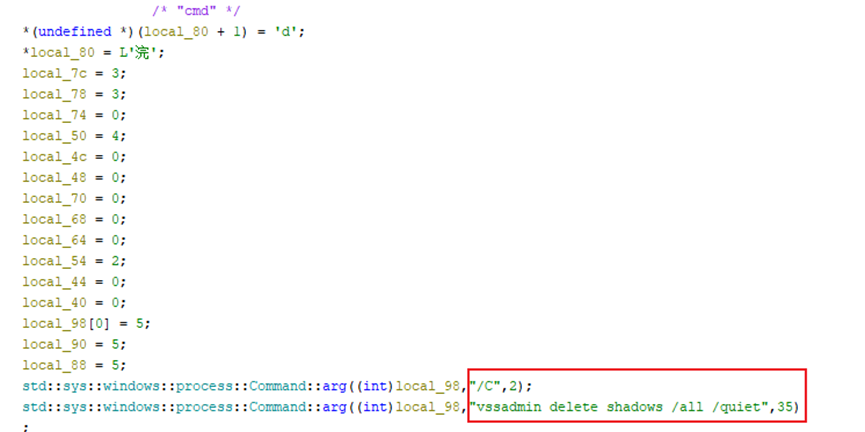

backup.bat脚本会删除备份、shadows文件,禁用恢复功能,防止受害者自行恢复文件。

· closeapps.bat

closeapps.bat脚本会停止大量服务、进程,以避免文件占用影响加密。

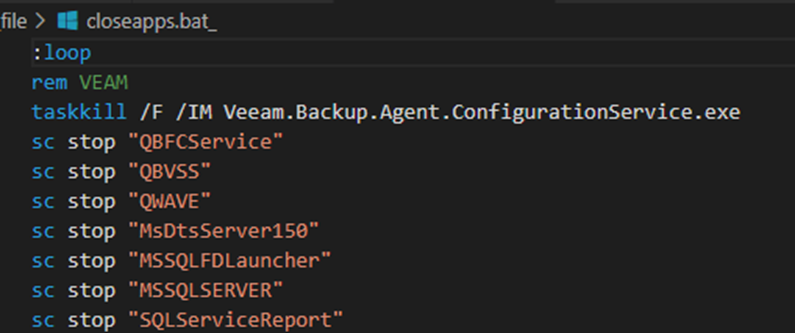

此外该脚本也会修改注册表项禁用一些安全相关功能。

· NS-v2.exe

NS-v2.exe,NS表示NetworkShare,是一个扫描网络共享文件夹和本地未加载磁盘的工具,攻击者使用该工具可以找到更多需要加密的文件。值得一提的是,攻击者打包的该工具已被Neshta病毒感染,执行时会感染受害者主机中的其它exe文件。

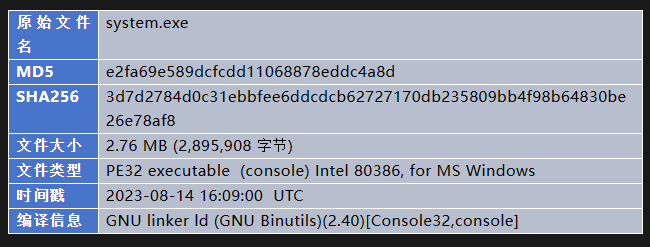

· system.exe

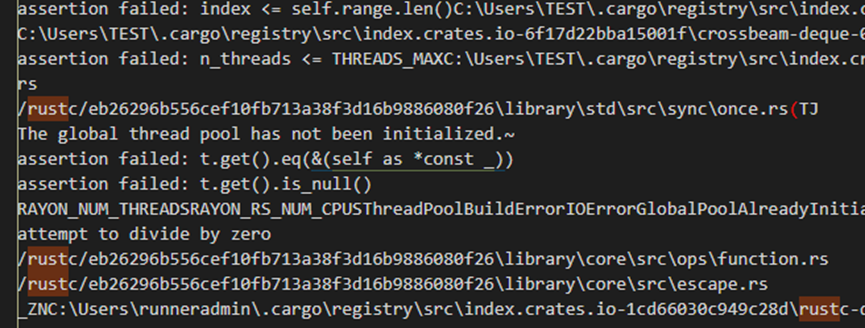

system.exe是核心的勒索程序,查看样本包含的字符串,发现样本使用Rust语言编写,该语言有高性能、内存安全、线程安全的特点。

正常运行时,需要输入正确的PIN码才能执行具体功能,通过分析确定,此处需要输入"852456"以通过验证。

通过验证后,需要选择功能执行,当前仅一个选项。

确认选项后,勒索程序会杀死一些可能占用文件的进程。

完整进程项如下:

"Sql.exe", "Oracle.exe", "Ocssd.exe", "Dbsnmp.exe", "Synctime.exe", "Agntsvc.exe", "Isqlplussvc.exe", "Xfssvccon.exe", "Mydesktopservice.exe", "Ocautoupds.exe", "Encsvc.exe", "Firefox.exe", "Tbirdconfig.exe", "Mydesktopqos.exe", "Ocomm.exe", "Dbeng50.exe", "Sqbcoreservice.exe", "Excel.exe", "Infopath.exe", "Msaccess.exe", "Mspub.exe", "Onenote.exe", "Outlook.exe", "Powerpnt.exe", "Steam.exe", "Thebat.exe", "Thunderbird.exe", "Visio.exe", "Winword.exe", "Wordpad.exe", "Notepad.exe", "Utweb.exe", "Ut.exe"删除shadows文件,避免受害者根据该机制恢复文件。

删除回收站文件,避免受害者通过回收站恢复部分文件。

忽略一些不包含用户关键数据的文件、文件夹,不进行加密。

完整忽略项如下:

"Windows", "Boot", "FRST", "KVRT_Data", "KVRT2020_Data", "PerfLogs", "AdwCleaner", "ProgramData", "$Recycle.Bin", "$RECYCLE.BIN", "MSOCache", "Documents and Settings", "Recovery", "System Volume Information", "SYSTEM.SAV", "$Windows.~WS", "$WINDOWS.~WS", "Thumbs", "Pagefile", "Hyberfil", "$WinREAgent", "Program Files", "Program Files (x86)", "$WINDOWS.~BT", "Thumbs.db", "Windows.old", "windows.old", "Windows.old.000", "windows.old.000", "AppData", "dev"

忽略特定后缀的文件如可执行文件,不进行加密。

完整后缀项如下:

"sys", "regtrans-ms", "tmp", "exe", "ps1", "ini", "dll", "inf", "ico", "bat", "cmd", "lnk", "com", "ani", "adv", "cpl", "cur", "rom", "deskthemepack", "diagcab", "diagcfg", "diagpkg", "drv", "log", "hlp", "icl", "icns", "ics", "idx", "ldf", "mod", "mpa", "msc", "msp", "theme", "wpx", "lock", "mkp", "ocx", "msu", "nls", "msstyles", "nomedia", "prf", "rtp", "scr", "shs", "spl", "themepack", "key", "hta", "faust", "Devos", "wis"

这里注意到" mkp "是Makop勒索病毒曾使用过的加密后文件后缀。此外,"hta"是本次勒索信后缀,"wis"是本次加密后文件后缀。

勒索程序采用AES算法对文件进行加密,并使用RSA公钥对AES密钥进行加密,其中RSA公钥如下:

加密文件时根据文件大小分为2种逻辑,以提高加密效率:

- 当文件小于0x3200000字节(即50M)时,加密全部内容写入新文件,删除旧文件。

- 当文件大于等于0x3200000字节时,加密开头和结尾0xA00000字节(即10M),写回原文件,将原文件重命名。

添加文件后缀,格式为"raw_filename.[[受害者id]].[[ founder@tfwno.gf]].wis"。

被勒索程序加密后文件的名称示例如下:

加密完成后,勒索程序会填充联系邮箱、受害者id,在桌面等位置释放勒索信important_information.hta,并使用mstha.exe打开。

最后勒索程序会释放执行shatdown.bat,删除自身。

· ATT&CK

三、防护建议

1.避免将远程桌面、SMB文件共享等重要服务映射至公网,若业务需要,做好访问控制,确保口令复杂度,避免使用弱密码。

2.及时更新系统安装补丁,减少系统漏洞带来的风险。

3.重视数据安全,重要数据及时备份。

风险消减措施

资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查。

服务方式:调研访谈、现场勘查、工具扫描。

服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查。

安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力。

形式:

培训及宣贯

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习。

2.组织相关人员线上开会学习。线上培训模式。

四、团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系。

五、我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。

① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合团队数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下下单方式:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

18299173318

六、文章来源

相关阅读

-

刷脸支付真的安全吗?

现在支付除了扫码支付之外,使用最多的就是刷脸支付了,但刷脸安全吗? “刷脸”支付系统是一款基于脸部识别系统的支付平台,该系统不需要钱包、信用卡或手机,支付时只需要面对POS机屏幕上的摄像头,系统会自动将消费者面部信息与个人账户相关联,整个交易过程十分便捷。 伴随着人脸识别技术的日渐成熟,“刷脸…

-

常见的计算机网络攻击知识

在网络快速发展的同时,网络安全威胁也越来越严重,网络攻击的规模和复杂性逐年上升,造成的影响越来越大,所以更需要重视网络安全问题。 网络攻击的种类有: 主动攻击,会导致某些数据流的篡改和虚假数据流的产生;这类攻击可分为篡改、伪造消息数据和终端,拒绝服务。被动攻击,通常包括窃听、流量分析、破解弱…

-

企业和个人用户该如何应对勒索病毒?

勒索病毒再度成为全球焦点。5月10日,美国最大的成品油管道运营商Colonial Pipeline受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。事实上,这并不是偶然,自从2017年WannaCry席卷全球以来,勒索病毒已经成为全球性的安全难题。 尽管2021年上半年相比去年同时期,勒索病毒的攻击态势稍…

网络数据安全知识

最新文章

-

免费服务热线:

周一至周日 8:00-22:00

15325986998

-

微信扫描

即可开始对话

Copyright©2021-2023 索勒 Solar 版权所有