尊嘟假嘟?LockBit被端了!!

2024-02-22 索勒数据恢复专家

浏览量:737

零、免责声明

1.网站发布的靶场项目中涉及的任何脚本,仅用于测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

2.本文内靶场所有资源文件,禁止任何公众号、自媒体进行任何形式的转载、发布。

3.PTEHUB 对任何思路、脚本及工具问题概不负责,包括但不限于由任何脚本错误导致的任何损失或损害。

4.文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,包括但不限于建立VPS或在某些行为违反国家/地区法律或相关法规的情况下进行传播, PTEHUB 对于由此引起的任何隐私泄漏或其他任何法律后果概不负责。

5.如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

6.以任何方式查看或使用此项目的人或直接或间接使用项目的任何脚本的使用者都应仔细阅读此声明。PTEHUB 保留随时更改或补充此免责声明的权利。一旦使用访问 PTEHUB 项目,则视为您已接受此免责声明。您访问或者使用了 PTEHUB ,则视为已接受此声明,请仔细阅读

您在本声明未发出之时使用或者访问了 PTEHUB ,则视为已接受此声明,请仔细阅读

一、事件介绍

1.2024年2月20号,LockBit3.0被和谐接管,官方网站已经已经公开了部分国家地区的解密工具,一个勒索时代悄然落幕。从LockBit开始开始活跃至今已经更新迭代到了LockBit3.0,其中影响最著名的勒索事件包括:台积电、某银行。

2.LockBit是一个提出勒索软件即服务(RaaS) 的网络犯罪组织。该组织开发的软件(也称为勒索软件)使愿意付费使用该软件的恶意行为者能够以两种策略进行攻击,他们不仅加密受害者的数据并索要赎金,如果不进行支付赎金就会公开数据。近2年来最著名的事件为“台积电”,直接公开数据导致了数据泄露。

3.根据国际报告统计,LockBit 是 2022 年全球最多产的勒索软件。据估计,它造成了全球所有勒索软件事件的 44%。此次事件可能直接影响勒索行业的变局。

二、LockBit事件时间线

LockBit 于 2019 年 9 月首次被观察到。

LockBit 2.0时代

LockBit 2.0 出现于 2021 年,并因同年对Accenture 的攻击而成为人们关注的焦点,其中可能有内部人士帮助该组织进入网络。LockBit 公布了此次攻击中被盗的一些数据。

2022 年 1 月,电子集团泰雷兹成为 Lockbit 2.0 的受害者之一。

2022 年 7 月,法国邮政移动的行政和管理服务遭到攻击。

2022 年 8 月,德国设备制造商大陆集团遭受 LockBit 3.0 组织的勒索软件攻击。2022 年 11 月,在赎金要求未得到回应的情况下,该黑客组织公布了部分被盗数据,并以 5000 万欧元的价格提供了对全部数据的访问权限。被盗数据包括集团员工的私生活以及与德国汽车制造商的交流。除了窃取数据之外,危险还在于为工业间谍活动开辟道路。事实上,与大众汽车的交流包括IT方面,从自动驾驶到娱乐,大众汽车希望大陆集团投资这些领域。

2022 年 9 月,该组织的黑客声称对 28 个组织进行了网络攻击,其中 12 个组织涉及法国组织。其中,Corbeil Essonnes医院成为目标,索要1000万美元的赎金。

2022 年 10 月,Lockbit 组织声称对英国汽车零售商集团Pendragon PLC的攻击负责。解密文件且不泄露其内容的赎金为 6000 万美元。

2022年10月31日,Lockbit黑客组织声称对泰雷兹集团进行了第二次攻击,并未索要赎金,但显示了截至11月7日的倒计时,届时数据将被公布。该黑客组织向受盗窃影响的泰雷兹客户提供了帮助,以便对泰雷兹这个“极大无视保密规则”的组织提出投诉。2022年11月10日,LockBit 3.0组织在暗网上公布了被盗信息。9.5 GB 档案包含有关意大利和马来西亚泰雷兹合同的信息。

2022 年 11 月,OEHC(Office d'Equipement Hydraulique de Corse)成为网络攻击的受害者,该攻击对该公司的计算机数据进行了加密。该黑客组织提出了赎金要求,但 OEHC 没有回应。

2022 年 12 月,Lockbit 黑客组织声称对加州金融管理局的攻击负责。州长办公室承认自己是袭击的受害者,但没有具体说明袭击的规模。Lockbit 声称窃取了 246,000 个文件,总容量为 75.3 GB。

2022年12月,该黑客组织声称袭击了里斯本港口。赎金定为 150 万美元,将于 2023 年 1 月 18 日之前支付。

2022 年 12 月 18 日,一群黑客袭击了多伦多病童医院。在意识到自己的错误后,该黑客组织停止了攻击,道歉并提供了免费的解决方案来恢复加密文件。

LockBit 3.0时代

2022 年 6 月下旬,该组织在经过两个月的Beta 测试后推出了勒索软件的最新变种“LockBit 3.0” 。值得注意的是,该组织推出了错误赏金计划,这是勒索软件操作领域的首个此类计划。他们邀请安全研究人员测试他们的软件以提高其安全性,并提供从1,000美元到 100 万美元不等的丰厚金钱奖励。

2022 年 11 月,美国司法部宣布逮捕具有俄罗斯和加拿大双重国籍的米哈伊尔·瓦西里耶夫 (Mikhail Vasiliev),其罪名与 LockBit 勒索软件活动有关。根据指控,Vasiliev 据称与 LockBit 的其他参与人员合谋,LockBit 是一种勒索软件变体,截至 2022 年 11 月,该勒索软件变体已在全球范围内实施了 1,000 多次攻击。据报道,LockBit 的运营商已提出至少 1 亿美元的赎金要求,其中受害者已支付了数千万美元。此次逮捕是在司法部对 LockBit 勒索软件组织进行了 2.5 年的调查之后进行的。

2023年1月,该黑客组织声称攻击了法国奢侈品公司Nuxe 和Elsan集团(法国私人诊所集团)。该黑客组织从公司总部窃取了 821 GB 数据。同月,英国皇家邮政的国际出口服务因 Lockbit 勒索软件攻击而严重中断。

2023 年 2 月,该组织声称对加拿大连锁书店Indigo Books and Music 的袭击负责。 2023 年 3 月,该组织声称对攻击法国奥西塔尼亚地区的水务专家 BRL 组织负责。

2023年5月16日,该黑客组织声称对攻击中国报纸《中国日报》香港分社负责。这是该黑客组织首次攻击与中国电力相关的公司。Lockbit 不会攻击俄罗斯势力,也避免攻击俄罗斯势力的盟友。

2023 年 5 月,该黑客组织声称对 Voyageurs du monde 的攻击负责。该黑客组织从该公司的客户档案中窃取了约 10,000 份身份证明文件。

2023 年 6 月,美国司法部宣布对俄罗斯公民鲁斯兰·马戈梅多维奇·阿斯塔米罗夫 (Ruslan Magomedovich Astamirov) 提出刑事指控,罪名是他涉嫌作为附属机构参与 LockBit 勒索软件活动。指控称,阿斯塔米罗夫直接对受害者实施了至少五次勒索软件攻击,并收到了部分比特币赎金。

2023 年 6 月底,台积电集团成为其供应商之一勒索软件攻击的受害者。LockBit 要求支付 7000 万美元的赎金。

2023 年 7 月,Lockbit 攻击了日本名古屋港,该港处理着该国 10% 的贸易。此次袭击迫使集装箱运营关闭。

2023年10月,Lockbit声称窃取了波音公司的敏感数据。波音公司承认,他们在几天后意识到网络事件影响了其部分零部件和分销业务,但并未影响飞行安全;他们没有透露嫌疑袭击者的姓名。

2023年11月,Lockbit攻击了中国xxxx银行美国子公司。彭博社报道称,xxxx银行美国分行当时被认为是全球资产规模最大的银行。

2023 年 11 月,Lockbit 将该组织一个月前从波音公司窃取的内部数据发布到互联网上。

2023 年 11 月,Lockbit 团伙攻击了芝加哥贸易公司。点评:战绩斐然。

三、LockBit技战法总结

1.LockBit 运营商经常通过利用易受攻击的远程桌面协议(RDP) 服务器或从其他渠道购买凭据来获得初始访问权限。初始访问包括带有恶意附件或链接的网络钓鱼电子邮件、暴力破解弱 RDP 或 VPN 密码以及利用Fortinet VPN中的 CVE-2018-13379 等漏洞。

2.一旦进入系统,LockBit 勒索软件通常会通过命令行参数、计划任务或PowerShell Empire 等PowerShell 脚本执行。LockBit 使用Mimikatz 、GMER、Process Hacker 和注册表编辑等工具来收集凭据、禁用安全产品并逃避防御。它使用高级端口扫描器等扫描器枚举网络连接来识别域控制器等高价值目标。

3.对于横向移动,LockBit 使用之前收集的凭据通过网络内部的 SMB 文件共享连接进行传播。其他横向移动技术包括通过受损的组策略对象进行自我分发,或使用 PsExec 或Cobalt Strike等工具。

4.LockBit 的勒索软件负载使用 AES 和 RSA 加密对文件和网络共享进行加密。它仅加密每个文件的前几 KB 以加快处理速度,并添加“.lockbit”扩展名。LockBit 还用招募附属机构的赎金票据替换了桌面壁纸。它可以将赎金票据打印到连接的打印机上。其目标是破坏系统并限制勒索赎金。点评:传统型技术选手,主要针对已知漏洞攻击。

四、LockBit时代结束

点评:后台还是比较新颖简单实用(比靶场平台还精简),没想到还做了一个数据统计,很有商业开发逻辑。

五、彩蛋

按照套路最后应该最后开盒密钥结果点进去会是这个样子!

译文:

为此行动的一部分,我们已经获得了对Lockbit的关键基础设施的独特访问权限,英国国家犯罪局(NCA)和我们的合作伙伴共同拥有大量与Lockbit源代码和活动相关的情报。作为我们的响应,根据您所在的位置,点击下面的链接,我们将努力支持解密您在此组织的攻击中受损的数据。您可以恢复重要的文件!

在联系时,请提供以下信息以帮助我们支持您:

公司/组织名称以及攻击的域(如果有)

Lockbit在勒索通知中提供的解密或描述ID

攻击发生的时间

是否向执法部门报告了案件。如果是,请提供参考信息

联系人姓名、电子邮件和电话号码

链接:

如果您位于英国,请通过电子邮件联系NCA:lockbit@nca.gov.uk

如果您位于美国,请点击这里(hxxps://lockbitvictims.ic3.gov/)。

如果您位于其他任何地方,请点击这里:Decryption Tools | The No More Ransom Project

hxxps://www.nomoreransom.org/en/decryption-tools.html

点评:WTF虽然被抓了几个,听说LockBit要公开数据。

六、安全建议

(一)风险消减措施

- 资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查

- 服务方式:调研访谈、现场勘查、工具扫描

- 服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

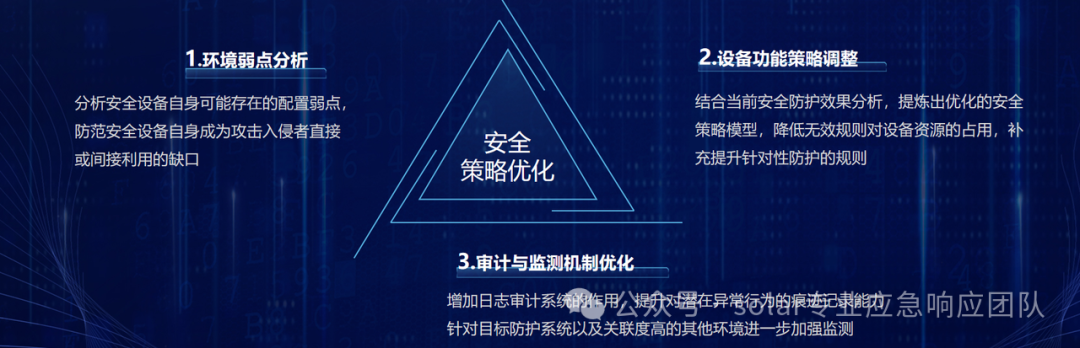

(二)安全设备调优

目标:

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

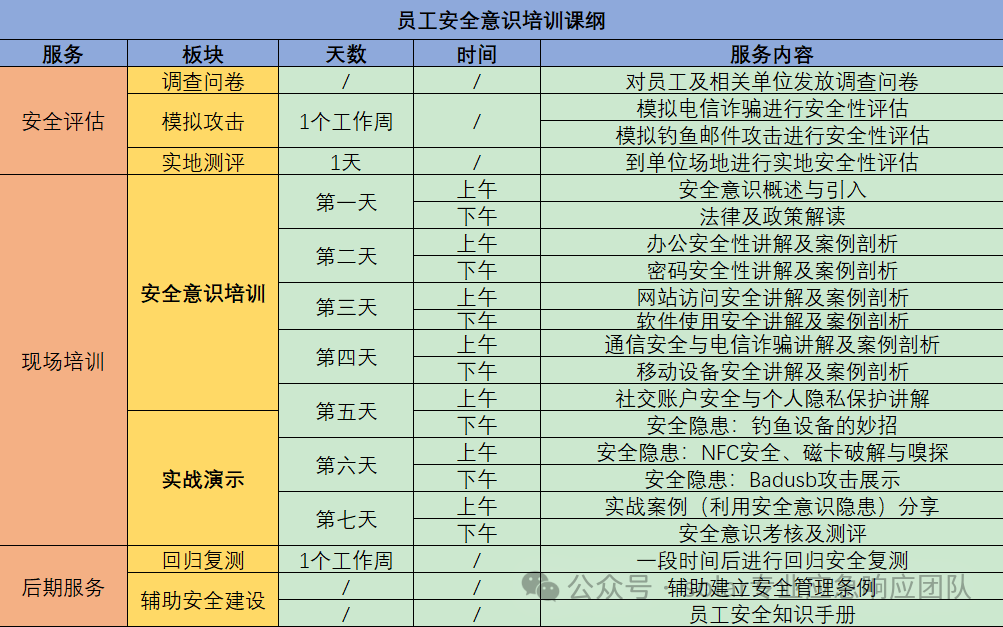

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。(三) 全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力

形式:

培训及宣贯

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习;

2.组织相关人员线上开会学习。线上培训模式。

七、团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系;与各大厂有着深度合作,并持有360政企安全认证经销商、深信服授权认证培训中心等认证。

八、我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合公司数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下两种下单方式:(一)双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

(二)淘宝店铺担保交易下单:进入我司淘宝店铺专属链接下单,下单后旺旺告知客户数据恢复约定条款并确认,正式进入数据恢复专业施工阶段,数据恢复后客户进行验证,数据验证无误,确认收货,交付数据,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

18299173318

九、文章来源

相关阅读

-

刷脸支付真的安全吗?

现在支付除了扫码支付之外,使用最多的就是刷脸支付了,但刷脸安全吗? “刷脸”支付系统是一款基于脸部识别系统的支付平台,该系统不需要钱包、信用卡或手机,支付时只需要面对POS机屏幕上的摄像头,系统会自动将消费者面部信息与个人账户相关联,整个交易过程十分便捷。 伴随着人脸识别技术的日渐成熟,“刷脸…

-

常见的计算机网络攻击知识

在网络快速发展的同时,网络安全威胁也越来越严重,网络攻击的规模和复杂性逐年上升,造成的影响越来越大,所以更需要重视网络安全问题。 网络攻击的种类有: 主动攻击,会导致某些数据流的篡改和虚假数据流的产生;这类攻击可分为篡改、伪造消息数据和终端,拒绝服务。被动攻击,通常包括窃听、流量分析、破解弱…

-

企业和个人用户该如何应对勒索病毒?

勒索病毒再度成为全球焦点。5月10日,美国最大的成品油管道运营商Colonial Pipeline受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。事实上,这并不是偶然,自从2017年WannaCry席卷全球以来,勒索病毒已经成为全球性的安全难题。 尽管2021年上半年相比去年同时期,勒索病毒的攻击态势稍…

网络数据安全知识

最新文章

-

免费服务热线:

周一至周日 8:00-22:00

15325986998

-

微信扫描

即可开始对话

Copyright©2021-2023 索勒 Solar 版权所有