【成功案例】某集团公司的Phobos最新变种勒索病毒jopanaxye解密恢复项目

2024-02-23 索勒数据恢复专家

浏览量:983

一、背景

2024年1月2日,Solar应急响应团队(以下简称Solar团队)接到某集团公司的请求,该公司资产于2024年1月1日遭遇黑客攻击,多台服务器上的文件被加密。Solar团队获取了其中一个加密文件,进行了解密尝试。经过分析,确认了该勒索软件属于Phobos家族,为最新变种jopanaxye。通过多种方法,我们的解密专家成功恢复了测试文件。在随后的工作中,Solar团队与安全服务团队合作,对客户的数十台服务器进行了解密和恢复。此过程中Solar团队排查并清理了黑客遗留的系统后门,修复了受损的服务文件,还原了完整的攻击链条,将系统中存在的安全隐患逐一修复,并最终在一周内将所有系统恢复至正常运行状态。

二、现场排查

2024年1月3日,Solar应急响应团队到达该集团现场,最终情况如下:

统计出的被加密服务器情况:

2024年1月3日,根据对现场情况的调研分析,安全专家已梳理出入侵路线如下(已脱敏):

- 入口服务器为该集团开放至公网的某品牌ERP系统,该系统于2023年12月被披露存在反序列化漏洞,攻击者在2024年1月1日22:22通过该漏洞获取了入口服务器的权限。

- 进入该集团内网后,攻击者投放了加密工具AntiRecuvaDB.exe,用于扫描内网、爆破弱口令、漏洞利用等。

- 利用RDP弱口令、永恒之蓝漏洞等方式,攻击者共获取了28台内网主机权限,并对上面的数据进行了加密。

2024年1月3日,安全专家对现场受害服务器进行了后门排查清理,发现受害主机被添加了自启动注册表项:

路径

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

三、样本分析

样本信息

文件名:AntiRecuvaDB.exe

MD5:34590105ad4b09c19f1646a61265bf2d

SHA1: 0c73200795b175d04673dec8844c0b1d8fb434c1

运行平台:Windows

所属家族:Phobos

加密方法概览:

该样本使用AES-256加密算法对目标文件进行加密。被加密文件名称的格式:

.IDID.[added extension]

[ID]是勒索信息中指定生成的 ID 号,[email address 1]是攻击者留下的邮箱以供联系,[added extension]是与 Phobos 家族相关的扩展名。以下是 Phobos 使用的部分已知扩展:

提取的AntiRecuvaDB.exe为一个exe文件,大小为62464字节,主要试用逆向工程工具IDA对其进行逆向分析,以及OllyDbg辅助调试,分析结果如下图所示:

1. 初始化

该程序初始化状态创建七条线程用于执行不同的任务,主要是用于解密循环,解密文件中存在的字符串和获得系统环境信息。

创建线程之后立即使用CreateMutexW API 创建互斥锁,以确保系统中只有一个恶意软件实例在运行。

2. 样本主要功能

- 自我复制

- 提权

- 开机自启动

- 内网永恒之蓝漏洞利用、RDP弱口令爆破

- 对指定类型的文件进行加密

生成勒索信息,修改桌面壁纸

3. 技术细节

- 恶意程序获取当前时钟进行执crc32自校验:

- 字符串加密

函数sub_406347为字符串混淆,输入49为id号,返回解密后的字符串,aes ecb加密

- 关闭防火墙

- 添加自启动

- 不加密的文件名和目录

- 扫描内网,寻找开放445端口的主机,利用永恒之蓝漏洞

- 在桌面上写入勒索信息文件

四、解密恢复

Solar团队第一时间对受害机器的相关情况进行了排查,最终成功解密和恢复了被加密的数据文件,同时还对客户的网络安全情况做了全面的评估,并提供了相应的解决方法和建设思路,获得了客户的高度好评。

五、安全加固\后门排查

完成解密后,Solar团队使用专用后门排查工具对客户服务器的自启动项、计划任务、可疑网络连接、账号密码强度、可疑进程等项目进行了排查,并对隐患项提出了安全加固建议,确保不存在遗留后门,并对服务器进行快照及备份处理。下表为安全加固排查总表:

六、安全建议

1. 风险消减措施

资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查

服务方式:调研访谈、现场勘查、工具扫描

服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

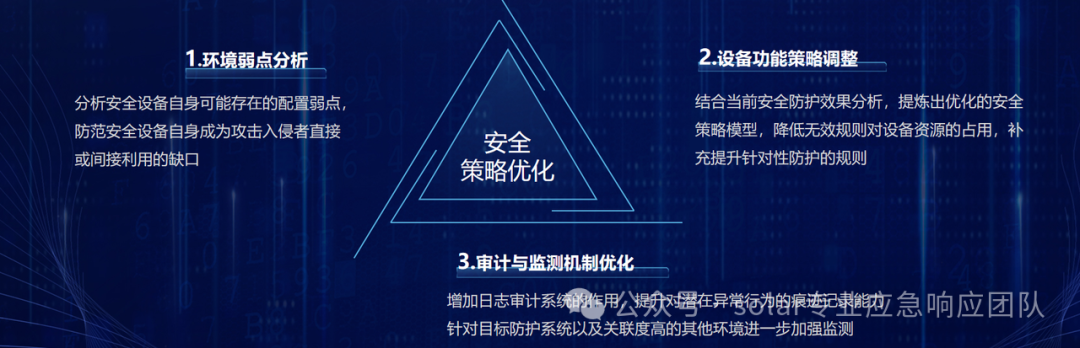

2. 安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

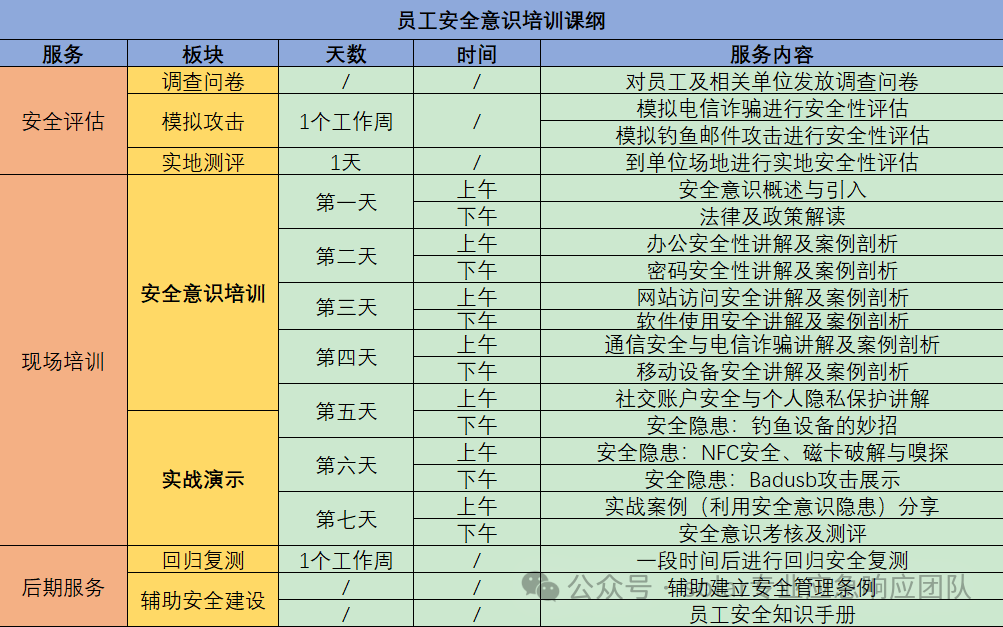

3. 全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力

形式:

培训及宣贯

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习

2.组织相关人员线上开会学习。线上培训模式。

七、团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系;

八、我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。

① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合团队数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下下单方式:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

18299173318

相关阅读

-

刷脸支付真的安全吗?

现在支付除了扫码支付之外,使用最多的就是刷脸支付了,但刷脸安全吗? “刷脸”支付系统是一款基于脸部识别系统的支付平台,该系统不需要钱包、信用卡或手机,支付时只需要面对POS机屏幕上的摄像头,系统会自动将消费者面部信息与个人账户相关联,整个交易过程十分便捷。 伴随着人脸识别技术的日渐成熟,“刷脸…

-

常见的计算机网络攻击知识

在网络快速发展的同时,网络安全威胁也越来越严重,网络攻击的规模和复杂性逐年上升,造成的影响越来越大,所以更需要重视网络安全问题。 网络攻击的种类有: 主动攻击,会导致某些数据流的篡改和虚假数据流的产生;这类攻击可分为篡改、伪造消息数据和终端,拒绝服务。被动攻击,通常包括窃听、流量分析、破解弱…

-

企业和个人用户该如何应对勒索病毒?

勒索病毒再度成为全球焦点。5月10日,美国最大的成品油管道运营商Colonial Pipeline受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。事实上,这并不是偶然,自从2017年WannaCry席卷全球以来,勒索病毒已经成为全球性的安全难题。 尽管2021年上半年相比去年同时期,勒索病毒的攻击态势稍…

网络数据安全知识

最新文章

-

免费服务热线:

周一至周日 8:00-22:00

15325986998

-

微信扫描

即可开始对话

Copyright©2021-2023 索勒 Solar 版权所有